Cible identifiée : Attaque initiée

Par Keith Kaniut

Le 11 mai 2022, le site médiatique The Record a rapporté qu’une entreprise canadienne qui fournissait de la formation d’attaque pour les pilotes de chasse militaires utilisant une collection éclectique de jets militaires américains et européens, avait été attaquée par un ransomware utilisant les tactiques typiques utilisées dans la plupart des attaques de rançongiciel. Vous trouverez ci-dessous un récit fictif qui spécule sur la façon dont le réseau de cette entreprise a pu être compromis. Dans une brève déclaration, l’entreprise a confirmé l’événement et son enquête sur l’incident. Le type d’entreprise visé rend cette histoire inhabituelle et particulièrement intéressante.

Manœuvre d’attaque d’un F-16.

“Rocker” Rokowski avait déjà été ciblé auparavant. En fait, c’était son travail. Après une carrière militaire aux commandes d’avions de chasse, il avait trouvé l’emploi civil parfait pour ses compétences – une entreprise basée à Montréal, au Canada, appelée Top Aces, qui fournissait une formation aux avions de chasse adverses en tant que consultant de la défense pour les États-Unis, l’Allemagne, Israël et d’autres pays ayant besoin de cette formation spécialisée. Son travail consistait à être le méchant, à mener des attaques simulées d’avions de chasse contre les pilotes des clients et à leur apprendre à contrer ces attaques et à prendre le dessus. Si tout le monde enseignait et apprenait correctement, il serait ciblé et “abattu” (simulé) lors des simulations de vol.

Mais cette fois-ci, l’attaque était différente. Il n’était pas dans les airs, il était assis à son bureau et répondait à des courriels. Le courriel en question semblait provenir de son patron et qu’il devait y porter une attention immédiate. Il y avait un audit client ou quelque chose du genre et il devait simplement cliquer sur le lien pour répondre à un sondage. Il pensait avoir suffisamment de temps avant sa prochaine simulation de vol et a cliqué sur le lien. Puis ce message est apparu sur son écran :

Attention !

L’antivirus a détecté un intrus sur cet ordinateur. Votre PC a été infecté par un dangereux virus et toutes vos données sont en train d’être cryptées. Cliquez sur le lien ci-dessous pour prévenir le service informatique afin d’éviter tout dommage supplémentaire. Ne tardez pas ! Si vous ne vous conformez pas, vos services seront immédiatement interrompus.

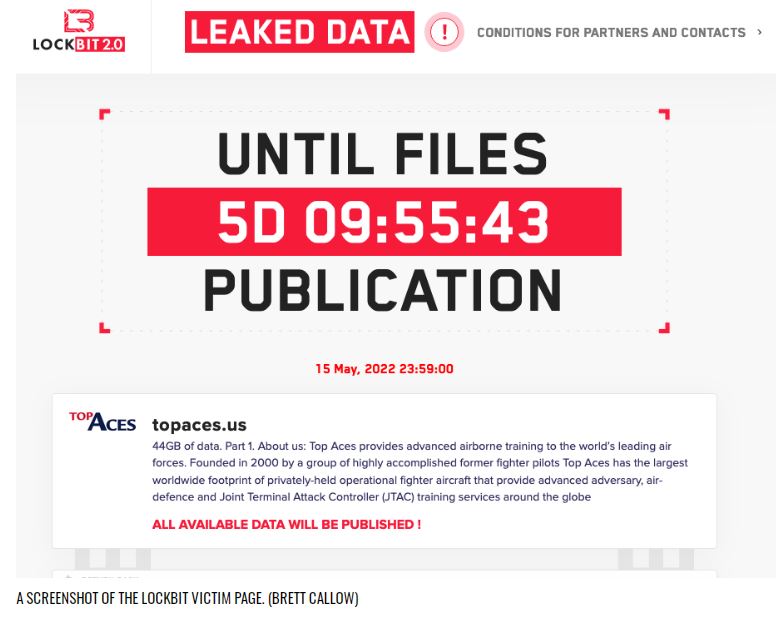

Un juron coloré lui a traversé l’esprit. Ce n’était pas bon. Il n’avait pas le temps pour cela et savait qu’il était bien en dehors de son domaine d’expertise. Il a cliqué sur le lien fourni et s’est dirigé vers la salle de briefing pour le prochain vol. Il en parlera aux informaticiens à son retour. Lorsqu’il a quitté la pièce, quelque part dans le nuage, un opérateur de robot associé au groupe de ransomware LockBit a commencé à crypter et à voler les données de l’entreprise. Peu après, l’équipe de cybersécurité de Top Aces a découvert le nom de son entreprise sur un site de fuite de données associé au groupe LockBit, ainsi qu’une menace de divulguer 44 Go de données volées si elle ne payait pas.

La société Top Aces a été fondée en 2000 par d’anciens pilotes de chasse et est le seul fournisseur privé d’entraînement à l’utilisation d’avions de chasse pour les forces armées canadiennes et allemandes. La société est la seule à faire voler des jets F-16 Falcon privés comme avions, en plus des jets Dornier Alpha modernisés, du Douglass A-4N Skyhawk et du Bombardier Learjet. Le 18 octobre 2019, elle a remporté un contrat de 6,4 millions de dollars américains pour fournir à l’armée de l’air américaine une formation aérienne d’adversaires.

L’article du Record cite notamment Brett Callow, analyste des menaces chez Emissoft, qui fait remarquer que les attaques contre les entreprises du secteur de la défense devraient inquiéter tout le monde, car “il n’y a aucun moyen de savoir où les données volées peuvent aboutir”. Même si la rançon est payée.

Il devrait être évident que les acteurs de la menace qui volent ou cryptent des données sont motivés par le profit et aimeraient vendre des données précieuses à des gouvernements hostiles ou à des groupes terroristes. Brett Callow a spécifiquement mentionné deux attaques précédentes de la chaîne d’approvisionnement de la défense – Visser Precision, un fournisseur de pièces détachées de Lockheed-Martin, et Westech International, un entrepreneur militaire soutenant le système de dissuasion des missiles nucléaires Minuteman III.

Selon le rapport du site BlackFog pour 2022, les groupes de ransomware Conti et Lapsus$ sont les deux groupes les plus actifs à ce jour en 2022, représentant respectivement 27,3 % et 13,6 % des attaques. Les groupes BlackCat et LockBit occupent les 3e et 4e places, représentant respectivement 9,1 % et 7,6 % des attaques. Les cibles étaient issues de presque tous les secteurs d’activité, ainsi que des administrations locales et des États souverains. Les cyberassureurs ont été contraints d’augmenter considérablement leurs tarifs en raison de l’augmentation significative des attaques.

En conclusion, aucune entreprise ou organisation n’est à l’abri de ces attaques. Votre meilleure défense est de veiller à ce que vos employés soient parfaitement formés à “ne jamais faire confiance et toujours vérifier” tous les courriels et appels téléphoniques. Si vous pouvez empêcher vos employés de cliquer par réflexe sur les liens ou d’ouvrir des documents infectés, votre entreprise devient une cible plus difficile à atteindre. Mais n’oubliez pas qu’il suffit d’un employé moins vigilant ou mécontent pour ouvrir une porte dérobée (backdoor) aux auteurs de cybermenaces. En outre, le réseau de votre entreprise doit appliquer une politique de confiance zéro (Zero Trust Policy) et adhérer au principe du moindre privilège (PoLP). En d’autres termes, cela signifie que votre infrastructure de cybersécurité doit être conçue intelligemment pour limiter l’accès interne à ce qui est strictement nécessaire pour que les employés puissent maintenait les opérations commerciales de l’entreprise.

Cela signifie qu’il faut s’assurer que, même si l’un de vos ordinateurs est compromis, il n’ouvrira pas l’ensemble de votre réseau à un intrus, lui permettant ainsi d’accéder à la propriété intellectuelle, aux renseignements personnels, au code source et aux informations financières de votre entreprise : “vos joyaux de la couronne”. Quelle est la solution à ce problème ? Un test d’intrusion complet et des évaluations des vulnérabilités régulières par un expert en cybersécurité certifié peuvent vérifier vos défenses dans ce domaine et identifier toute vulnérabilité dans votre mur de cybersécurité.

Et c’est précisément là qu’Ardent Sécurité entre en jeu. C’est dans cet environnement hostile que nous opérons!

Certes, ce n’est pas aussi prestigieux que d’être pilote de chasse, mais soyons francs : un pilote de chasse ne serait pas d’une grande aide dans ce problème, à moins que vous ne connaissiez l’emplacement des serveurs de ransomware et que vous ayez l’intention de les attaquer par voie aérienne. (Pour des raisons juridiques, nos avocats nous ont conseillé de ne pas le recommander de toute façon…)

Contactez Ardent Sécurité dès maintenant.

647-478-2600

Nous pouvons vous aider.